MaRisk-konforme Softwarelösung zur Schlüsselverwaltung

Webbasierte Lösung mit integrierter Rollen- und Rechteverwaltung

Viele Unternehmen verwalten ihren Schlüsselbestand auch heute noch mittels loser Dokumente, Schlüsselbücher oder Excel-Tabellen. Wenn die Zahl der sich im Umlauf befindlichen Schlüssel mitsamt Besitzer jedoch ansteigt, geraten solche Systeme schnell an ihre Grenzen. Der Schlüsselbestand wird dann unüberschaubar und eine manuelle Rückverfolgung sehr mühsam.

Dabei gelten gerade im Finanzbereich strenge gesetzliche Vorgaben, die aus Sicherheitsgründen eine lückenlose Systematik bei der Verwaltung von Zutrittsberechtigungen fordern. Unsere webbasierte Schlüsselverwaltungssoftware deckt all diese Anforderungen ab, indem sie zentral auch umfangreiche Prozesse übersichtlich und leicht nachvollziehbar abbildet. Je nach Kontext erhalten Unternehmen unterschiedliche Auskünfte über den Schlüsselbestand und -verbleib, heruntergebrochen auf Personen, Schlüsselschränke oder einzelne Schlüssel. Für Revisions- und Prüfungszwecke ist eine unternehmensweite, umfassende Nachvollziehbarkeit der Zutrittsberechtigungen gegeben.

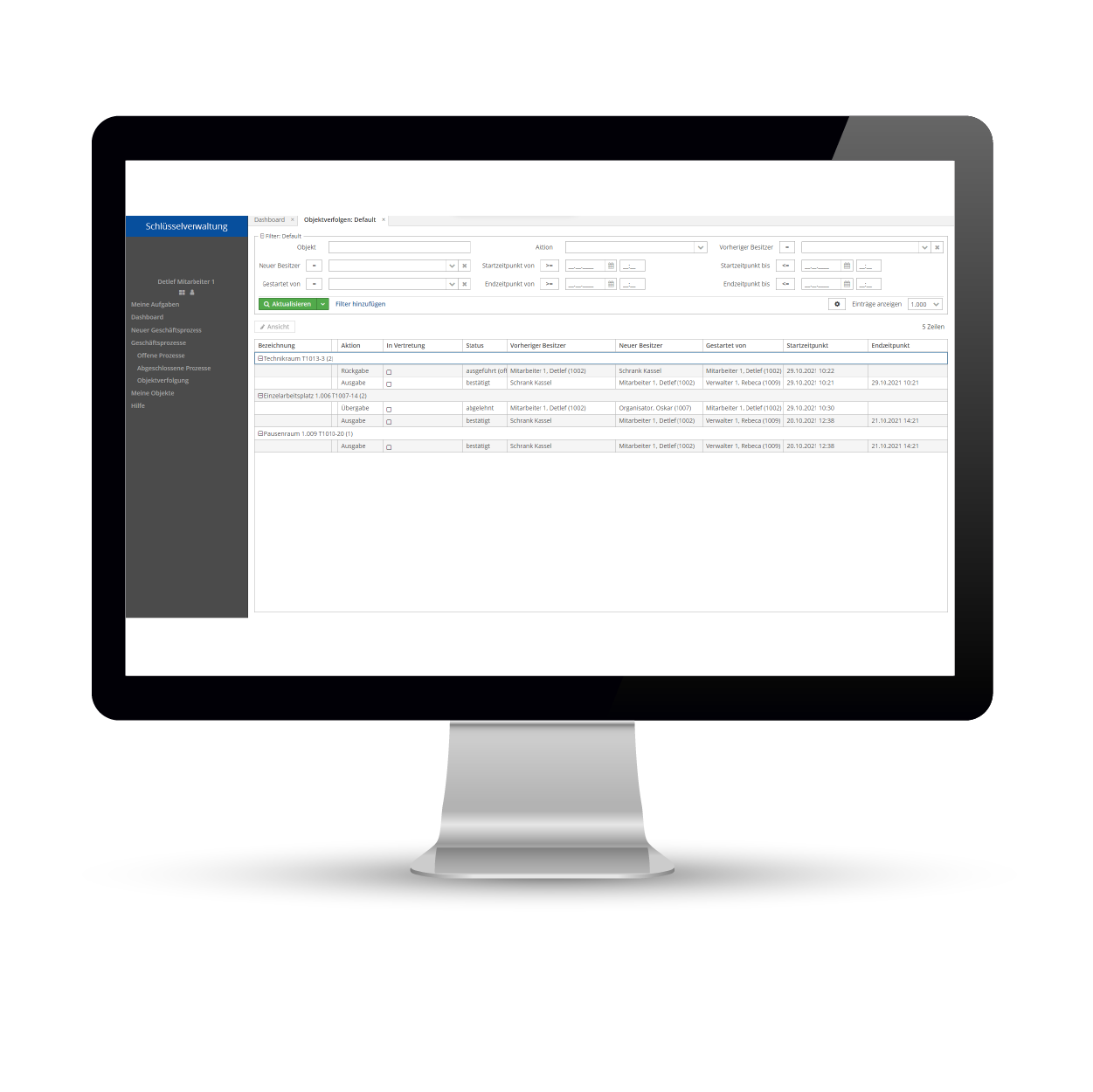

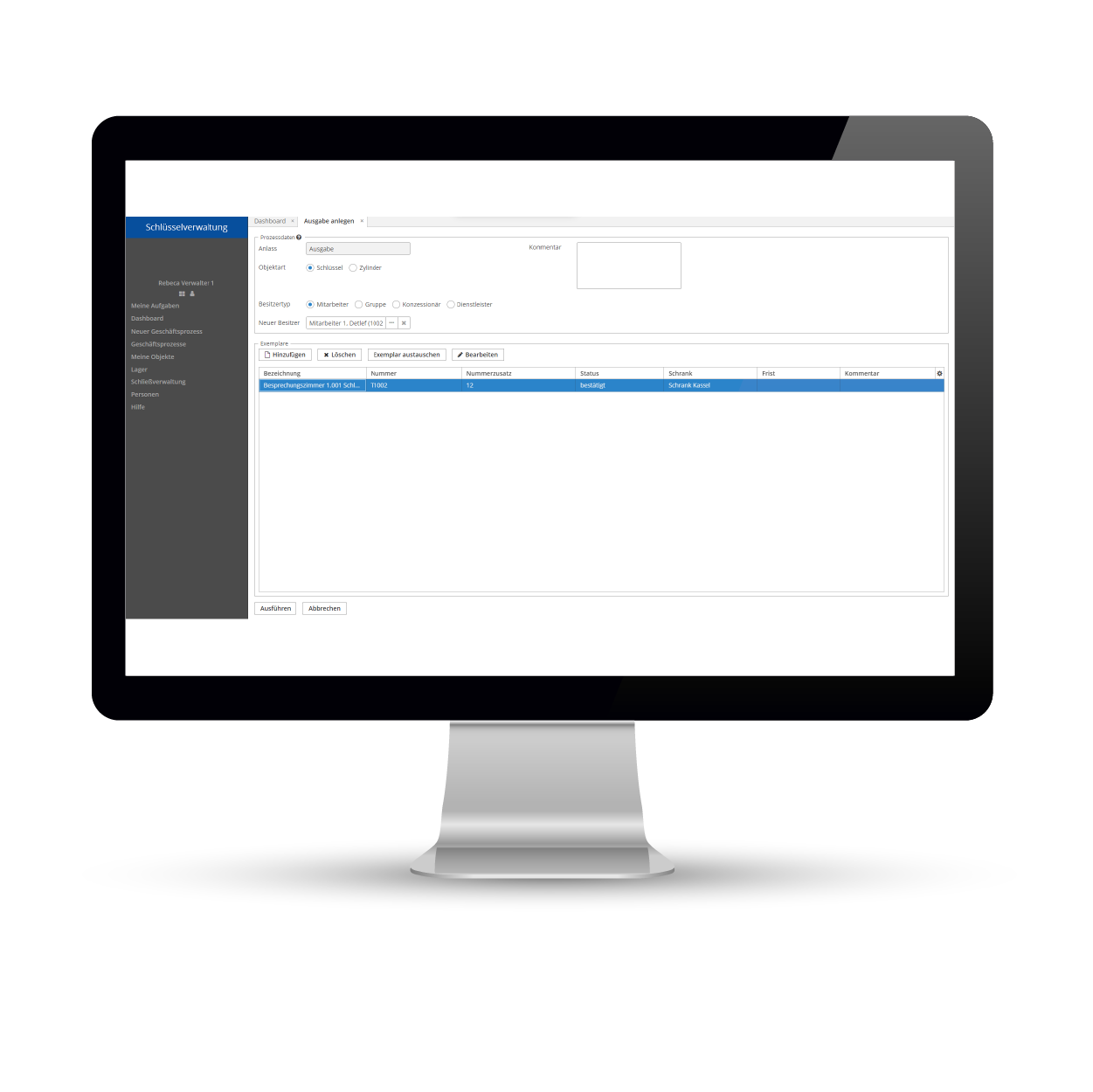

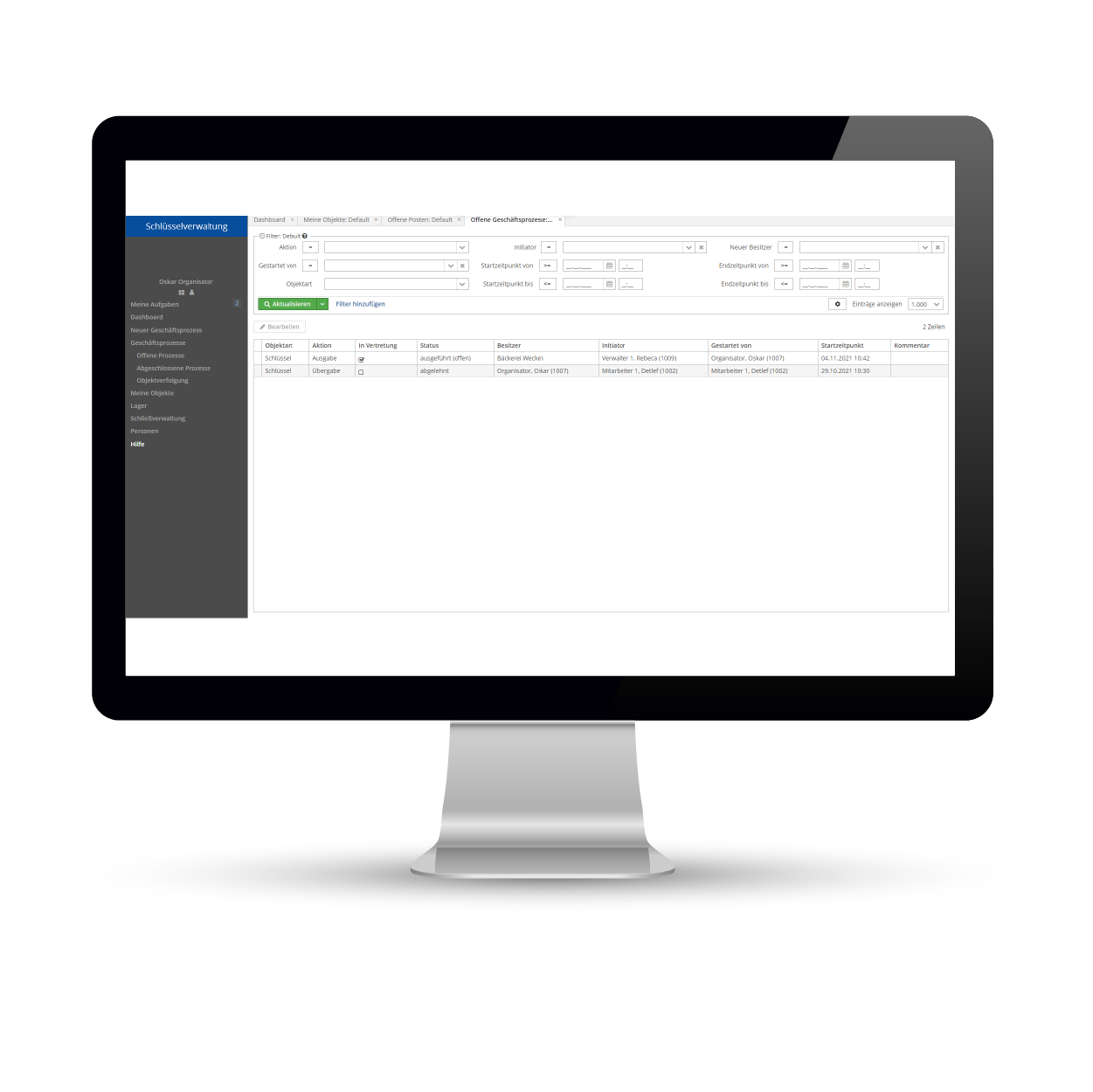

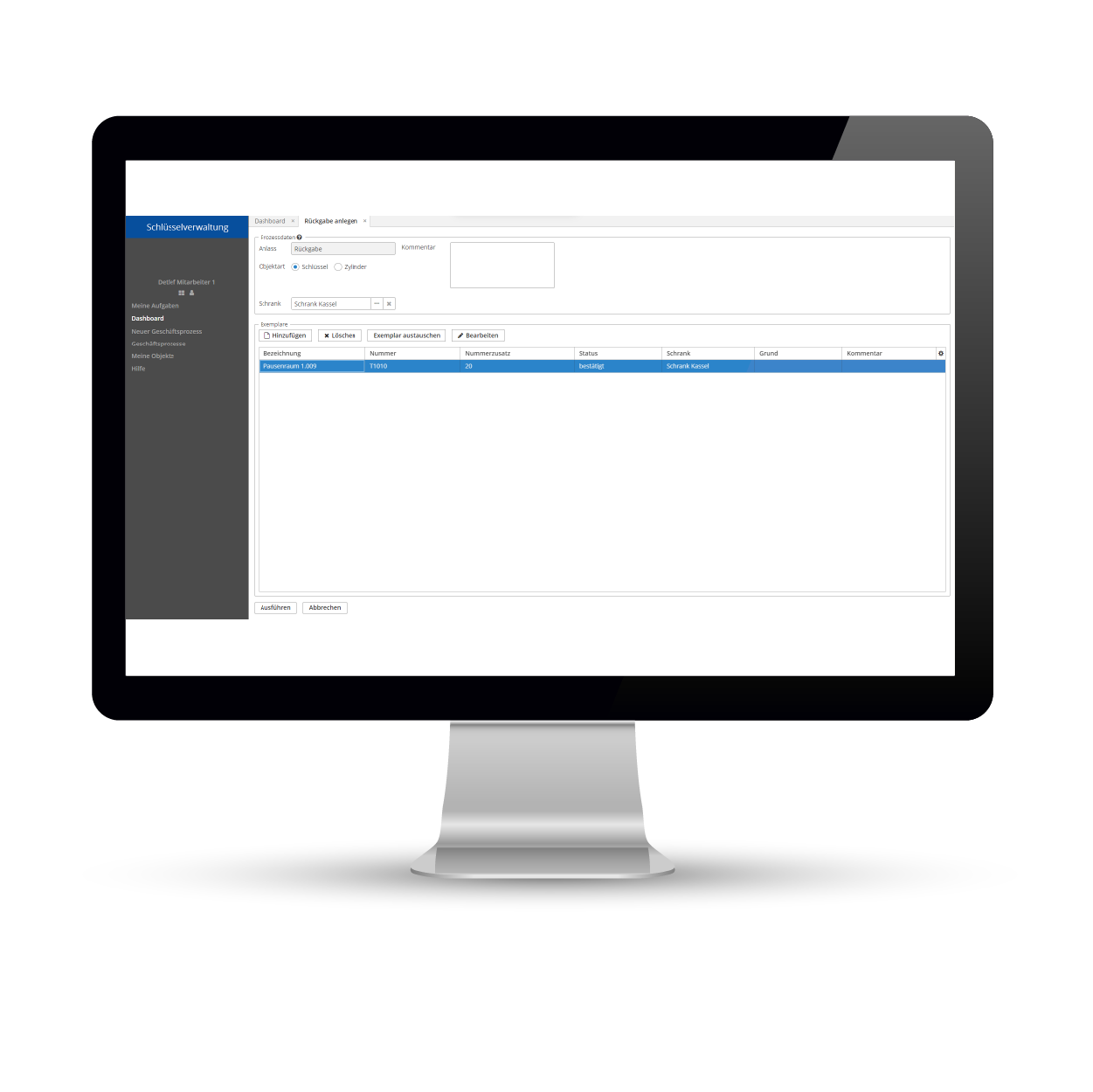

Die implementierten Geschäftsvorfälle, beispielsweise für die Aus-, Weiter- und Rückgabe von Schlüsseln, unterliegen dem 4-Augen-Prinzip. Dabei werden auch Besonderheiten wie z.B. Doppelverschluss oder die Schlüsselausgabe an verschiedene Mitarbeitergruppen und ihre Vertretung berücksichtigt. Während eine flexible Rollen- und Rechteverwaltung für angemessene Benutzerinformationen sorgt, geben Reports eine detaillierte Auskunft über spezielle Fragen zu Schlüsseln, Schlössern, Türen, Gebäuden und Mitarbeiterberechtigungen.

Update

Ab sofort bieten wir unsere webbasierte Schlüsselverwaltung auch als Software-as-a-Service (SaaS) an. Der Zugriff erfolgt dabei bequem über eine Online-Plattform. Gegen eine monatliche Nutzungsgebühr profitieren Unternehmen, Banken, Versicherungen sowie Behörden von einem reibungslosen und sicheren Betrieb der Software. Gehostet wird sie in unseren deutschen Bankrechenzentren. Hier sind wir Standards wie dem Bankgeheimnis, DSGVO, BAIT, MaRisk, BSI-Grundschutz, ISO 27001 und IDW PS 951 verpflichtet.

Highlights unserer Schlüsselverwaltungssoftware

webbasierte Anwendung

Unternehmensweiter Zugriff im Browser ohne aufwendige Client-Installationen

einfache Handhabung

Workflow-orientierte Schlüsselweitergabe in Form von Übergabeprotokollen

Sicherheit

MaRisk-konforme Dokumentation bei der Pflege, Verwaltung und Übergabe von Schlüsseln

Funktionen unserer Software zur Schlüsselverwaltung

Analyse & Reporting

Rollenbasierte Analyse- und Reporting-Funktionalitäten inklusive Historisierung

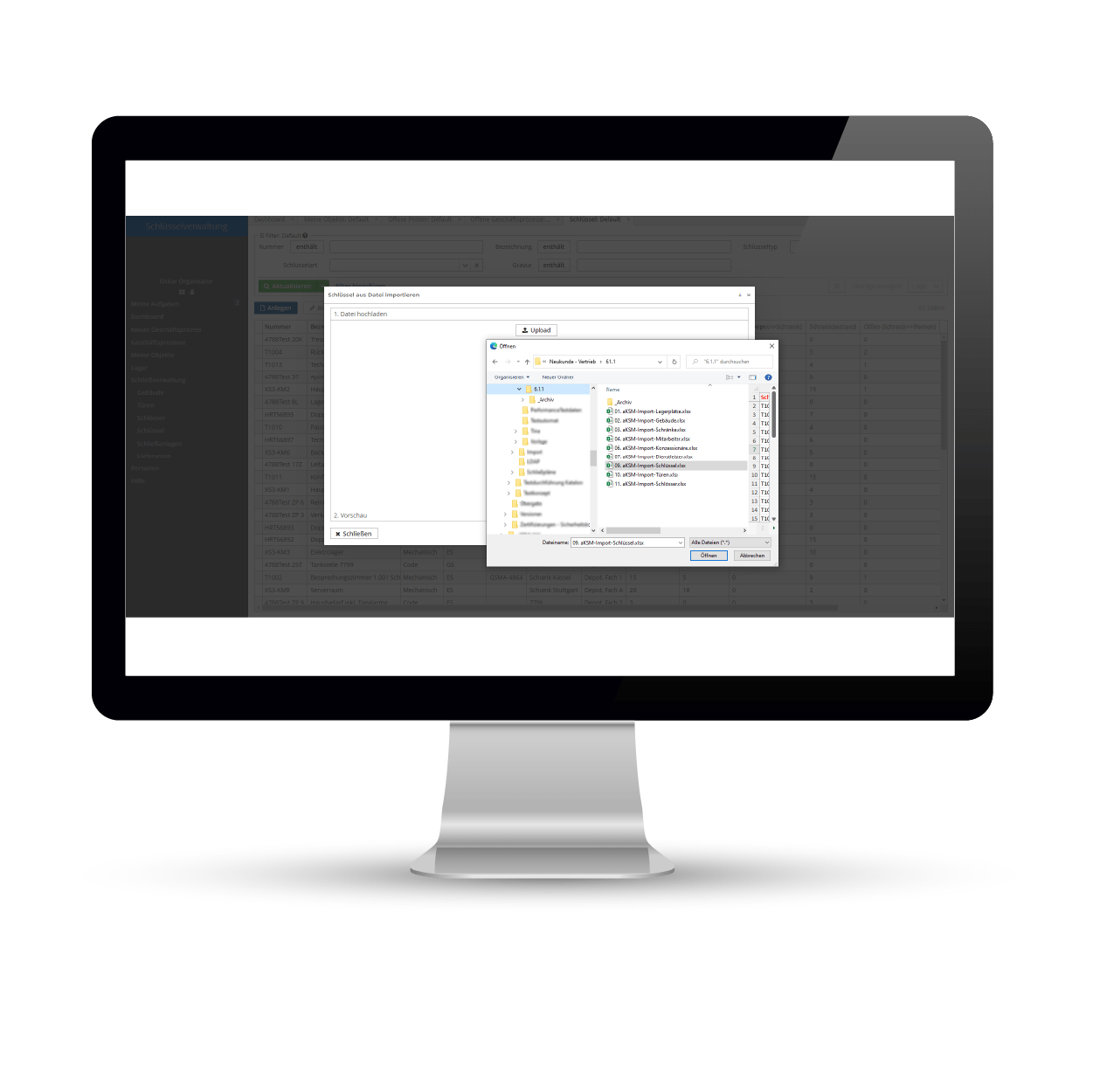

Importfunktionen

Übernahme vorhandener Daten z.B. aus Excel, Access oder CSV

Rollen- und Rechteverwaltung

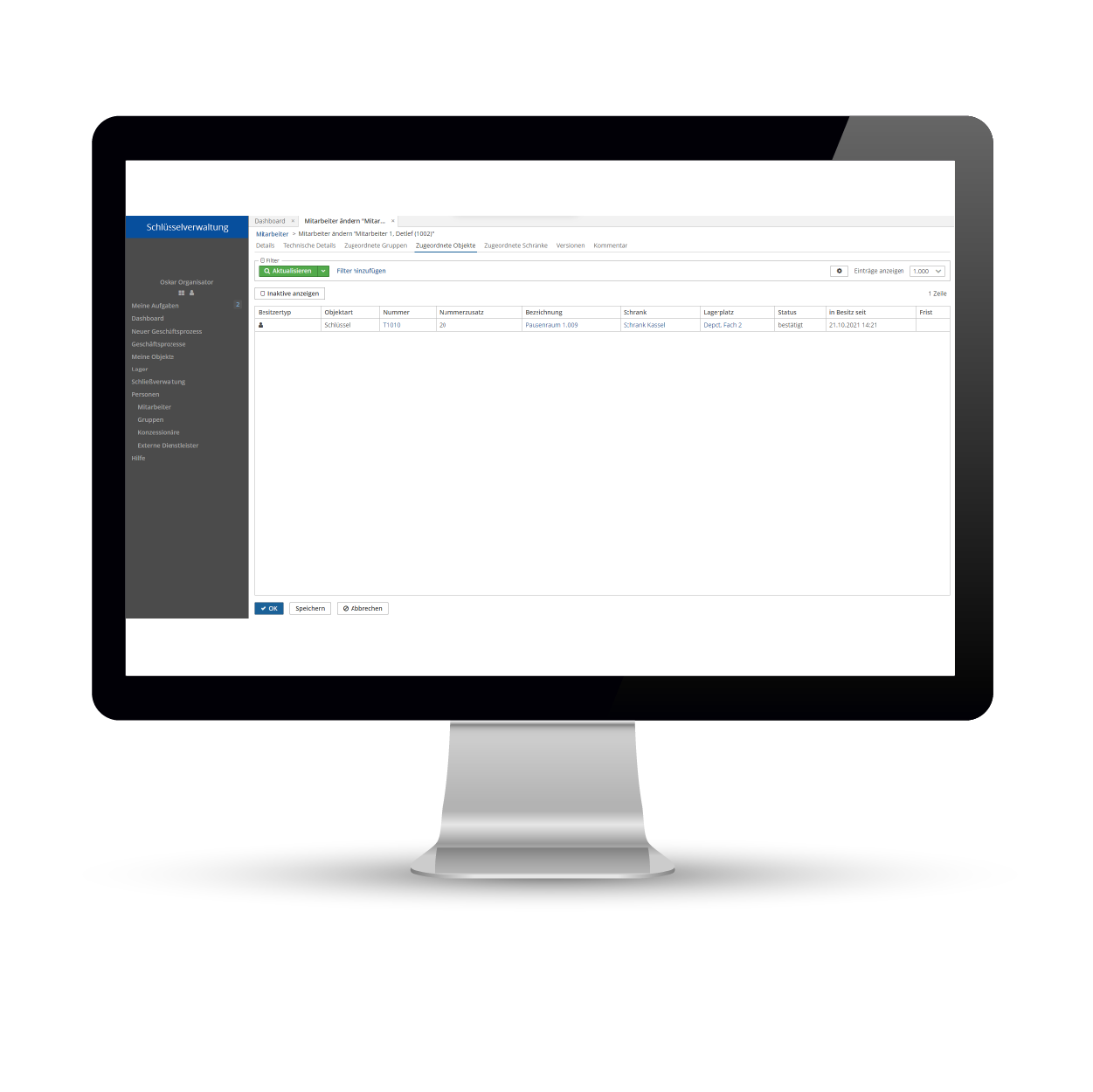

Verschiedene rollenabhängige Sichten auf den Schlüsselbestand

4-Augen-Prinzip

Prüfung jedes Geschäftsvorfalls durch einen zweiten Mitarbeiter

Weitere Funktionen:

- Bestellung und Stornierung von Schlüsseln

- Automatischer Hinweis auf offene Geschäftsvorfälle (konfigurierbar)

- LDAP-Import von Mitarbeitern und automatische Benutzeranlage

- Prozessunterstützung durch vordefinierte Workflows

- Neue Geschäftsvorfälle für Verlust, Wiederfinden, Vernichten von Schlüsseln, Vertretungsfälle und Springerregelungen

- Systeminterne Erfassung von Bestellungen und Nachlieferungen

- Mitarbeiterindividuelle Sicht auf den Eigenbestand

- Schlüsselübergabe von Mitarbeiter zu Mitarbeiter

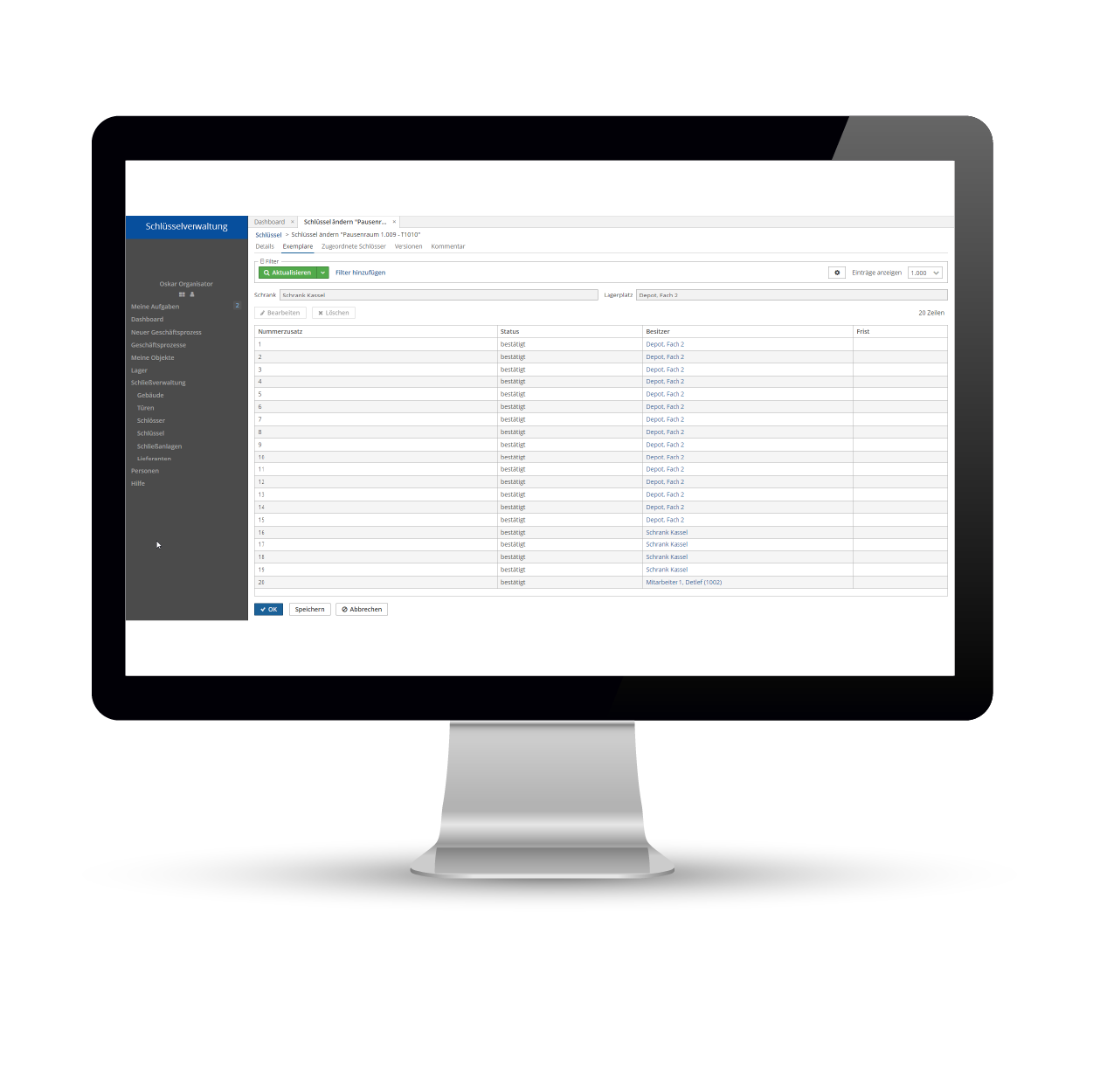

- Mittels der Zylinderbestandsführung können Zylinder als Einzelexemplare in den Prozessen verwaltet werden

- Re-Zertifizierung von ausgegebenen Schlüsseln und anderen Objekten

- Doppelverschluss mit sich ausschließenden Besitzern bzw. Besitzergruppen

- Vertretungsfunktion im Krankheitsfall

- Anlegen von Teams als Schlüsselbesitzer

- Umfangreiche Filterfunktionen

- Schließverwaltung mit zentralen und dezentralen Schlüssel-Lagern und Bestandsführung

- Import- und Upload-Schnittstellen für Schließpläne

- Flexibles Meldeportal als Informations- und Erinnerungsfunktion

- Durchführung von Inventuren „Soll-Ist-Vergleich“ der verwalteten Schlüssel oder Zylinder

- DSGVO-konforme Löschung von Daten

Screenshots unserer Schlüsselverwaltungssoftware

Benefits der digitalen Schlüsselverwaltung

Anwender und die Fachseite

- Aktuelle Liste der im Besitz befindlichen Schlüssel

- Zentrale Erfassung der Zutrittsbereiche, Türen, Schlösser und Schließgruppen

- Bestimmung von schutzbedürftigen Räumen

- Dokumentation der Schlüsselausgaben an Externe (Putzkolonne etc.)

- Keine losen, veränderbaren Dateien oder Dokumente („Zettelwirtschaft“)

- Automatischer E-Mail-Hinweis auf offene Geschäftsvorfälle

IT-Verantwortliche

- Moderne Architektur

- Einfache Softwareverteilung

- Geringer Ressourcenverbrauch

- Rollen- und Rechtemodell (Need-to-Know-Prinzip der MaRisk)

- Integration mit LDAP / Active Directory sowie Open-Source-Technologien

- Single Sign-on

- Flexible Nutzungsmodelle (Inhouse oder SaaS)

- DSGVO-konformer Betrieb in deutschem Hochsicherheits-Rechenzentrum

Entscheider

- Arbeitsentlastung und Vermeidung unnötiger Aufwände

- Übersichtliche Dokumentation der Geschäftsvorfälle

- Nach MaRisk und BSI-Grundschutz konforme Verwaltung von Zutrittsberechtigungen

- Revisionssicherheit

- Nachvollziehbarkeit durch zentrale und dezentrale Kontrolllisten